第2の“イセトー被害”防ぐには? 金融庁「サイバーセキュリティガイドライン」の見方

金融庁が金融分野におけるサイバーセキュリティに関するガイドラインを公表した。要件が拡充され、監督指針から関連の記載が削除されることになった。

京都市の「イセトー」社がランサムウェアに感染し、顧客情報が外部に流出した。伊予銀行も情報漏えいを発表した。

外部委託先や連携先がサイバー攻撃を受けた場合、自社情報の漏えいが避けられない課題があるため、サイバーセキュリティ管理態勢の重要性が高まっている。

金融庁は6月28日、「金融分野におけるサイバーセキュリティに関するガイドライン(案)」を公表した。これまで各業態向け監督指針で個々具体的な対応要件は示されてきたものについて要件が拡充され、監督指針から関連の記載が削除されることになったものだ。金融機関の委託先管理については「イセトー」へのランサムウェア被害が現在も続いている。本稿では、本ガイドラインに示された主要な要件を3回にわけて取り上げ、今後の対応方針について解説する。

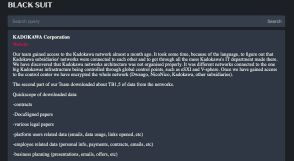

地方公共団体や地銀、信金が印刷業務などを委託する京都市の「イセトー」社は5月29日、ランサムウェアに感染し企業から一時的に預かっていた当該企業帰属の顧客情報が、同社から大量に外部に流出したことを公表した。

被害を受けた企業のうち伊予銀行は、この7月3日、自行顧客の個人情報が漏えいしたと発表。情報漏えいは、顧客への案内状や伝票を作成する作業を業務委託していた「イセトー」における業務処理中に発生。

当初同行は、5月27日時点で同社からランサムウェアに感染したものの、顧客の情報漏えいはないと報告を受けていた。ところが、6月25日には同社から漏えいが確認されたと説明を受けた、と追加報告を受け公表に至ったものである。

昨今、金融機関のみならず多くの企業、団体がサイバー攻撃の脅威にさらされており、自社がいかに高度な技術的対応を施していたとしても、情報のサプライチェーンに位置づけられる外部委託先や連携先がサイバー攻撃を受けた場合、自社情報の漏えいの可能性が避けられない状況にある。

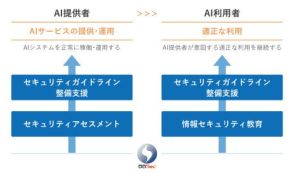

こうした現下の課題認識を踏まえ、これまで監督指針に組み込まれてきた一般的な情報セキュリティに加え、サイバーセキュリティ管理態勢が切り出され、今回、サイバーセキュリティガイドラインとして独立させることとした模様だ。

さらに、すでにマネー・ロンダリングおよびテロ資金供与対策(AML/CFT)はガイドラインによる検査監督を実施、サイバーセキュリティについても、監督指針などを通じて主要要請事項は下達しているものの、子細な要件について金融庁はこれまで公表してこなかった。

このため、金融庁、財務局で「拠り所となる点検マニュアルが存在しない」状況にある。そこで、検査官が横並びで評価可能な事務マニュアルを用意することとしたものと筆者は想像している。