アカマイ、サイバー攻撃の最新動向を解説--DDoS攻撃やウェブAPIを狙う攻撃など

アカマイ・テクノロジーズは、サイバー攻撃の最新動向を解説した。DDoS攻撃、ウェブAPI攻撃、悪性ボット、ランサムウェア攻撃に焦点を当てている。

金子氏は、セキュリティ事業の成長やアカマイの強みについて説明。DNS水責め攻撃やAPI脆弱性についても言及している。

アカマイは、DNS保護やAPIセキュリティ、悪性ボット対策、ランサムウェア防止といったソリューションを提供している。

アカマイ・テクノロジーズは、サイバー攻撃の最新動向を報道機関向けに解説した。具体的には、「分散型サービス拒否(DDoS)攻撃」「ウェブAPIを狙う攻撃」「悪性ボットを使ったウェブ攻撃」「ランサムウェア攻撃」の4つになる。

冒頭、シニアリード・プロダクトマーケティングマネージャーの金子春信氏は、同社のセキュリティ事業について「5年前には(同社ビジネス全体の)30%以下だったのが、現在は50%以上を占めており、主力事業に成長している」と説明。その強みについては、「コンテンツ配信網(CDN)を提供するための分散したサービス提供基盤」と「さまざまなインターネットサービス事業者(ISP)とのパートナーシップ」を挙げた。

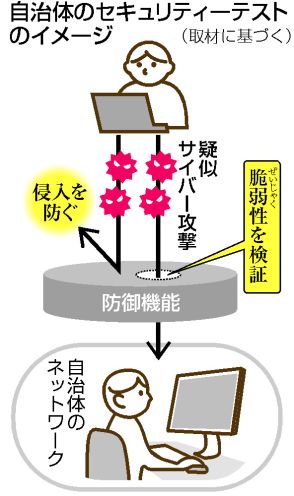

DDoS攻撃は、分散化された攻撃元から標的システム(主にウェブサイトなど)に対して一斉に大量のトラフィックを送りつけることでシステムダウンやサービス停止を狙う攻撃である。マルウェアなどに感染させて外部のコマンド&コントロール(C&C)サーバーから端末を制御できるようにし、指示を送って大量のトラフィックを発生させる手法がよく見られる。

DDoS攻撃自体は以前からあるものだが、ここでは最近注目されている「DNS水責め(Water Torture)」(ランダムサブドメイン攻撃とも呼ばれる)という攻撃手法だ。これはドメインネームシステム(DNS)サーバーを標的としたDDoS攻撃で、DNSサーバーがダウンすれば、その管理下にあるドメインへの影響が広範に及ぶ上、攻撃も比較的容易なため問題になっている。

金子氏は「2023年に観測されたDDoS攻撃の60%にDNSが関連する」という同社の観測データを紹介し、「DNS保護の重要性は高い」と指摘した。DNS水責めでは、存在しないサブドメイン名に対する問い合わせを送ることでDNSサーバーに重い負荷を掛けるというものだ。正常な問い合わせと区別しにくいことから対策が取りにくいという問題がある。

アカマイでは、「Akamai Edge DNS」などのソリューションを提供しているが、中でも「Akamai Shield NS53」はDNS水責め対策として有効だという。Shield NS53は双方向DNSプロクシーソリューションで、正常な問い合わせに対してはエッジに配置されたキャッシュから応答を返し、必要な場合にのみオリジナルサーバーに問い合わせを転送することでトラフィックを削減する。また、攻撃と見なされる問い合わせはサーバーに転送せずに遮断することでDNSサーバーを保護するという。

次に取り上げられたのは、ウェブAPIを狙う攻撃だ。現在ではAPIを使ったアプリケーション連携が拡がっており、ウェブ上でAPIを公開するサービスが一般的になっている。中には不具合や脆弱(ぜいじゃく)性が残ったままのAPIが公開されてしまっているケースもあり、攻撃者に発見されてセキュリティインシデントにつながる例も繰り返し報じられているところだ。

もともと内部的に利用することを想定して作成した機能をそのまま外部に公開してしまったり、セキュリティに対する認識が甘かったりなど、理由はさまざまだが、常にどこか攻撃可能な脆弱性がないかと探し続けている攻撃者にはいずれ発見されて悪用されるものと考えて対策を講じるべきだろう。

金子氏は、同社が検出したデータとして「過去12カ月で発生した重大なセキュリティ侵害70件のうち24件がAPIの脆弱性から生じた」「API攻撃の増加率は、前年比で109%増」といった数字を紹介し、APIの保護の重要性を明らかにした。

この分野に対するソリューションとしては「Akamai API Security」で、APIに特化した脆弱性テスト機能や包括的なAPIアクティビティーデータの収集機能などを通じ、「隠れたAPIのリスクを可視化し、見えない攻撃を阻止する」としている。

次に、悪性ボットによる問題についてだ。ボットは元々ロボットに由来する言葉で、人が行う作業をソフトウェアで自動実行するというイメージだ。しかし、その定義は明確ではなく、良性/悪性も見方によって位置づけが変わる曖昧さがあるのは否めない。

例えば、同じようにウェブサイトのデータにアクセスする場合でも、検索エンジンなどで使われるクローリングはその有用性から良性に分類されている一方、ウェブサイトのコンテンツから有用な情報を抽出する「ウェブスクレイピング」は悪性に分類されているなど、アクセスされる側の主観的な判断に寄るところも大きそうだ。

金子氏は、同社の観測データから「全トラフィックの42.1%がボット由来で、そのボットトラフィックの65.3%が悪性ボットから発生」していると紹介しており、いずれにしてもボットによるトラフィックが増大していることは間違いない。場合によってはアクセスデータの分析なども間違った結論に誘導されてしまう可能性があるため、ウェブサイトの運営者などはボットによるアクセスの影響について考えておく必要があるだろう。

同社では、機械学習による振る舞い検知でボットのアクセスを識別できる「Bot Manager Premier」を提供している。ボットによるアクセスを遮断することでサイトの混雑が緩和され、本来受け入れたい人間によるアクセスの快適性が向上するなどの効果が見込めるとされる。

最後にランサムウェアの動向について、同氏は「攻撃者と進入経路の両方が多様化しており、どこから入って何を狙ってくるか分からない」と指摘した。このため、侵入自体の阻止が極めて困難となっていることから、侵入後の水平展開(ラテラルムーブメント)を防ぐ仕組みとしてのマイクロセグメンテーションが有効だとした。

ランサムウェアに対する感染は、まず従業員のPCなどで発生し、そこから重要なデータを保持するサーバーに対して侵入を試みる形になるのが大半だ。そこで、ネットワーク内部に侵入されてもそこから他のサーバーやストレージなどへのアクセスが簡単にできないようにしておくことで対応のための時間を稼ぎ、実被害が生じる前に対処できる可能性が高まる。

サイバー攻撃の手法は次々と新しいものが誕生するほか、一度下火になった攻撃手法が進化を遂げて復活するなど、刻々と状況が変わっていく。セキュリティ対策に関しても攻撃のトレンドに合わせて対応を強化していく必要があるため、常に最新情報に注意を払っておく必要があるだろう。