セッションCookie窃取に対抗する新機能解説--Okta Japan

Okta Japanは、2024年4月にEarly Accessリリースとなったセキュリティ機能「Identity Threat Protection with Okta AI」に関するプレス向け説明会を開催した。継続的なアイデンティティー脅威評価を行うことで、セッションCookieを窃取する「Pass-The-Cookie」とも呼ばれる攻撃手法に対しても有効だという。

説明を行ったシニアソリューションエンジニアの岸本卓也氏は、セッションCookie窃取が増加している理由として「パスワードレスや多要素認証が普及してきたことで、攻撃者は認証情報を盗むことが難しくなってきた」と指摘した。

Identity Threat Protection with Okta AIは現在Early Accessリリース中で、正式リリースは2024年後半を予定している。継続的なアイデンティティー脅威評価と自動対処が可能で、セッションCookie窃取のような攻撃に関しても、例えば「同じセッションIDが異なるIPアドレスから送られてきた」といった状況を検知することで捕捉できる可能性がある。

Okta Japanは、2024年4月にEarly Accessリリースとなったセキュリティ機能「Identity Threat Protection with Okta AI」に関するプレス向け説明会を開催した。継続的なアイデンティティー脅威評価を行うことで、セッションCookieを窃取する「Pass-The-Cookie」とも呼ばれる攻撃手法に対しても有効だという。

説明を行ったシニアソリューションエンジニアの岸本卓也氏は、セッションCookie窃取が増加している理由として「パスワードレスや多要素認証が普及してきたことで、攻撃者は認証情報を盗むことが難しくなってきた」と指摘した。

ウェブサイトにログインする場合など、最初にログインに成功すれば、その後の通信は自由にできるのが普通だ。ウェブサイトへの通信が発生する度に毎回ユーザー認証を実行するなら、ページを移動する度に毎回認証プロセスのやり直しといった煩雑な状況になってしまうが、これでは実用性に欠けるため、一度認証に成功した後は「認証の証明(Proof of Authentication)」を発行し、これを所持しているユーザーからのアクセスは認証済のものとして信頼する仕組みとなっている。

「認証の証明」にはさまざまな実装方法が考えられるが、セッションCookieはその一つだ。ユーザー認証が完了したらウェブサーバー側からユーザーにセッションIDが送られるので、以後はユーザーからの通信(httpリクエスト)のヘッダーにCookie情報としてこのセッションIDを埋め込んでおくことで通信を継続できる。

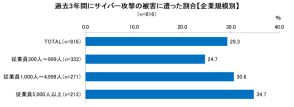

サイバー攻撃者が何らかの手段でこのセッションIDの窃取に成功すると、攻撃者が正規ユーザーになりすましてウェブサーバーにリクエストを送信できるようになる。岸本氏は「2023年、攻撃者によって盗まれたフォーチュン1000の従業員に関連するセッションクッキー数は約19億」という調査結果を紹介し、セッションCookieの窃取が深刻なリスクとなりつつある状況を警告した。

Identity Threat Protection with Okta AIは現在Early Accessリリース中で、正式リリースは2024年後半を予定している。継続的なアイデンティティー脅威評価と自動対処が可能で、セッションCookie窃取のような攻撃に関しても、例えば「同じセッションIDが異なるIPアドレスから送られてきた」といった状況を検知することで捕捉できる可能性がある。

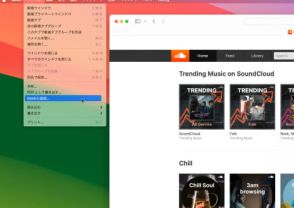

Extended Detection and Response(XDR)、Cloud Access Security Broker(CASB)、モバイルデバイス管理(MDM)、SaaSアプリケーション、ネットワークなど、スタック全体のさまざまなコンポーネントからのシグナルを活用し、コンテキストの変化を即座に把握するという。Open ID Connectを推進する業界団体であるOpenIDの「Shared Signals Framework」(SSF)を活用しているとのことで、同仕様をサポートするベンダーの製品とは連携可能だ。

Identity Threat Protection with Okta AIは、実際にはネットワーク上のトラフィックを常時モニタリングするわけではないため、例えばシングルサインオンを利用して新たなアプリケーションにアクセスする場合など、Oktaへの問い合わせが発生したタイミングでチェックを行う形となる。

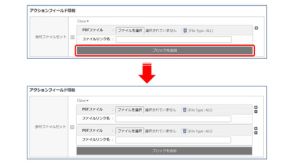

ノーコードで設定可能なワークフロー機能も備わり、自動的な対処を設定しておくことができる。対応のアクションには「Universal Logout」という、アプリケーションへのアクセス権を即座に無効化する機能も用意されており、問題を検知した際に即座にアクセスを遮断して被害拡大を阻止することもできる。

ID/パスワード認証の弱さが指摘され、パスワードレス認証や多要素認証(MFA)などが普及すると、さらにそれを攻撃する手法が急増する、という形のいたちごっこが続いている状況だが、認証の証明を窃取して悪用するという攻撃が増えている以上、何らかの対策が求められることに変わりはないだろう。